מומחים: האינתיפדה האמיתית נגד ישראל נמצאת בזירת הסייבר

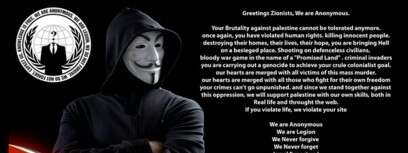

קולקטיב ההאקרים הבינלאומי "אנונימוס" פתח אמש במתקפת הסייבר השנתית נגד ישראל. באיגוד הישראלי לביקורת ואבטחת מידע אומרים כי מעבר לתקיפה הנוכחית קיימת ברשת פעילות רב שנתית התקפית כנגד מדינת ישראל

ביממה האחרונה מבוצעת תקיפה נרחבת נגד אתרים ממשלתיים בישראל וכן גם כנגד חברות פרטיות ואפילו אזרחים במסגרת מתקפת אנונימוס. את הביטויים למתקפה ניתן לראות בכל מקום כשגם ברשת הפייסבוק עצמה בוצעו התקפות רבות על ישראלים במטרה לגנוב את החשבונות שלהם.ישראל נמצאת כל הזמן תחת מתקפה

רו"ח גיא מונרוב סגן יו"ר האיגוד הישראלי לביקורת ואבטחת מערכות מידע ISACA ישראל, שותף בחברת הייעוץ אלקלעי מונרוב ושות' AlMo, אומר בהקשר לתקיפות כי "הנזק המשמעותי יותר לכלכלה הישראלית הוא מהתקיפות היומיומיות על עשרות אלפי מחשבים בישראל.

טכנאי שירות מחשבים קורסים מעבודה. טכנאי מחשבים מדווחים על גידול בלתי נתפס בקריאות לעזרה בגלל וירוסים למיניהם ודרישות כופר. במקרים מסוימים מדובר בתוכנות זדוניות אבל לעיתים מזומנות מתקבלת אצל בעל המחשב דרישת כופר.

עלייה דרמטית בהתקפות שנמשכת חודשים

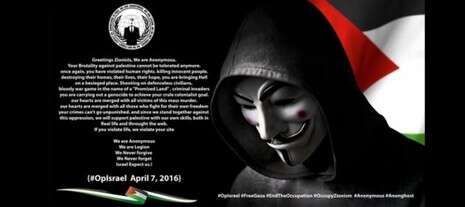

לדברי אורן אלימלך יועץ וחוקר סייבר ואבטחת מידע, שמייעץ בין היתר לגופים בטחוניים ממשלתיים בארץ ובעולם: מידע לגבי התקיפה המתוכננת פורסם במהלך הימים האחרונים ע"י קבוצת אנונימוס, כאשר תחילה, בשמה של הקבוצה הייעודית שהוקמה לצורך כך, "Anonmous: #OpIsraHell2016" שוחרר לרשת סרטון שקורא לפתיחת סבב תקיפות ב-7 לאפריל 2016. כמו כן, הודעה ברוח דומה פורסמה בדף הטוויטר "OpIsrael".

בנוסף, בשמה של קבוצת התוקפים "AnonGhost" פורסמו הודעות באתרי שיתוף שונים, בהן צוינו כי חבריה פרצו למאגרי נתונים ישראליים וכי בכוונתם להדליף ב-7 לאפריל את המידע שנגנב במסגרת פעילות "OpIsrael#". פעולות אלו שנקטו ההאקרים מצטרפים לעליה הדרמטית שחלה בחודשים האחרונים במספר הניסיונות של קבוצות האקרים עצמאיות להשחית עשרות אתרי אינטרנט ישראלים אשר מהווה פעולה מקדימה לקראת "OpIsrael#".

השחתת אתר לשכת רואי החשבון

צילם מסך יח''צ

רו"ח גיא מונרוב מציין גם הוא כי "אין להקל ראש במתקפת הטרור הקיברנטי. אומנם מתקפות האקרים על שרתים ומערכות מחשוב בישראל הן עניין שבשגרה וניסיון העבר מראה שמתקפותיהם הקודמות של אנונימוס נגד תשתיות האינטרנט בישראל הביאה לכדי פגיעה מצומצמת, אולם איפיון הפגיעות שהתרחשו מלמד כי חלק בלתי מבוטל שלהם התממש בשל שאננות שאחזה בקרב בעלי אתרים בישראל וחוסר הבנה בסיסית באשר לפעולות שהם צריכים לבצע לצורך חסימת המתקפה, לעיתים קרובות פעולות אלה מאד קלות ליישום ובעלויות נמוכות".

עפ"י פרסומי קולקטיב ההאקרים, הם יתקפו בהיקף נרחב ממקומות שונים בעולם על האתרים הישראלים כדי לגרום ל"מניעת שירות" כמו גם צפוים לחדור למאגרי נתונים, בין היתר לצורך הדלפת המידע ושיבושו. בנוסף, צפויה המתקפה לכלול הפצה המונית של תוכנות כופר והשחתה של אתרי אינטרנט כאשר יעדי התקיפה הם: אתרי ממשל, בנקים, אוניברסיטאות, עמותות,עסקים קטנים, עיתונים בישראל ואף משתמשים פרטיים. אומנם בשנים עברו היקף הפגיעה היה שולי יחסית בשל היעדר מיקוד מצד התוקפים אולם אין לכך כל ערובה ויתכן כי בחסותה של פעילות זו יבצעו התוקפים תקיפות ממוקדות נגד ארגונים או יעדים ספציפיים.

. מתוך דף האירוע Op_Israel ברשת הפייסבוק

יח''צ

- כל התכנים הכי מעניינים - בעמוד הפייסבוק שלנו

כלי התקיפה ההאקרים:

LOIC - משמש לביצוע מתקפת מניעת שירות על-ידי צירוף מספר רב של תוקפים במקביל להצפת TCP או UDP המיועדות ליצור עומס על חומרת השרת הנתקף.

HOIC - כלי מקביל ל-LOIC. שמכיל אמצעים להגברת אפקטיביות התקיפה כמו רשימה מתחלפת של עד 256 יעדים מותקפים.

Anonymous External Attack – כלי שורת פקודה הבנוי בשפת C#, המשמש להצפת הקורבן ב- 4096 חבילות מידע בשניה.

אנונימוס

יח''צ

ByteDoS – משמש לתקיפות המיועדות ליצור עומס על חומרת השרת הנתקף.

PyLoris – כלי המשמש לצורך פתיחת מספר רב של התקשרויות מקביל על מנת לחרוג ממגבלת התוכנה של השירות הנתקף.

Havij - כלי שמאפשר סריקה אוטומטית של אתרים לאיתור וניצול חולשות

איך נערכים

רו"ח גיא מונרוב מציין כי בתחקיר שנעשה לאחר המתקפות הקודמות, התברר כי במקרים רבים, ההאקרים הצליחו לפגוע בשל שאננות של בעלי עסקים ובעלי אתרים שלא לקחו די ברצינות את חומרת האיום או שלא פנו למומחה אבטחה בשל העלויות שכרוכות בכך.

להלן שורה של פעולות הכרחיות אותם יכול בעל האתר או מפעיל המחשב לבצע בעצמו, שאינן מצריכות הבנה עמוקה אך בכושרן להגדיל משמעותית את היכולת להדוף את המתקפה או להקטין את תוצאות הפגיעה שלה:

חמ''ל הסייבר של תקשוב

צילום: חטיבת דובר צה''ל

• להקשיח את מערכת ההפעלה של השרתים, תחנות עבודה חשובות וציוד תקשורת לפי הנחיות יצרן או המלצות לאבטחת מידע.

• לבדוק כי כל תחנות העבודה והשרתים עם מערכת הפעלה Windows מעודכנות בעדכוני האבטחה האחרונים ומותקנת מערכת אנטי-וירוס ותאריך החתימות מעודכן לתאריך האחרון.

• ווידוא שכל המרכיבים במערכת המחשב מעודכנים: הדפדפן, מערכת ההפעלה, תוכנות לקריאת PDF, יישומי JAVA ושאר התוכנות הנפוצות האחרות אופיס פלאש וכדומה.

• להסיר הרשאות מיותרות במערכות הפעלה ואפליקציות, במיוחד את הרשאות מנהל המערכת Administrator.

• לשנות סיסמאות בתחנות, שרתים וציוד תקשורת לסיסמאות מורכבות בעלות 14 תווים או יותר שכוללות: תווים גדולים וקטנים, ספרות וסימנים מיוחדים. כמו כן, מומלץ להחליף סיסמא בטווח של 30-90 ימים.

• הקפדה יתרה על פתיחת פניות חשודות: פניות מגורמים לא מוכרים, קישורים, הורדות, קבצים מצורפים- גם אם נשלחו מגורמים מוכרים אך נראים חשודים ו/או לא צפויים

• להגביל את הגישה לאתרי האינטרנט של הארגון ו/או לארגון עצמו רק מישראל ולכתובות ספציפיות מוכרות בלבד

• לוודא כי ה-Firewall החיצוני מגן על השרתים ומאפשר רק גישה בפרוטוקולים המתאימים.

• לוודא קיומו של Anti-Virus מעודכן עדיף כזה הכולל מנגנון Host-IDS.

• להדריך ולחנך את העובדים לאבטחת מידע. להגביר את המודעות באופן כללי ובפרט בזמן זה. לא להתפתות לפתוח הודעות מגורמים לא מוכרים או קבצים חשודים.

• לבדוק כי מערך הגיבוי פועל ועובד בתורה תקינה. במידה ולא קיים גיבוי, לבצע גיבוי ולאחסנו במקום נפרד ומוגן. לרענן את נהלי השחזור של הגיבוייים המקוריים ואף לערוך ניסוי מצומצם לשחזור מגיבוי לבדיקת תקינות הגיבויים

היכנסו לעמוד הפייסבוק החדש של nrg